一��、事件背景

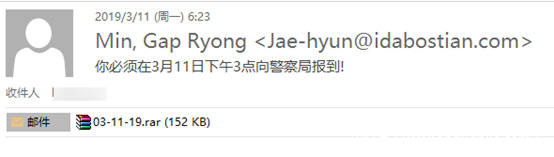

近期����,国家网络与信息安全信息通报中心监测发现����,不法分子正在使用GandCrab5.2勒索病毒对我国部分政府部门工作人员进行鱼叉邮件攻击(��“鱼叉攻击”是黑客攻击方式之一����,最常见的做法是��,将木马程序作为电子邮件的附件����,并起上一个极具诱惑力的名称��,发送给目标电脑���,诱使受害者打开附件����,从而感染木马)。鱼叉邮件的主题为��“你必须在3月11日下午3点向警察局报到���!”���,发件人名称为��“Min��,Gap Ryong”���,邮件附件名为��“03-11-19.rar":

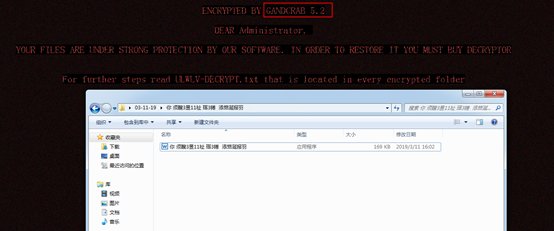

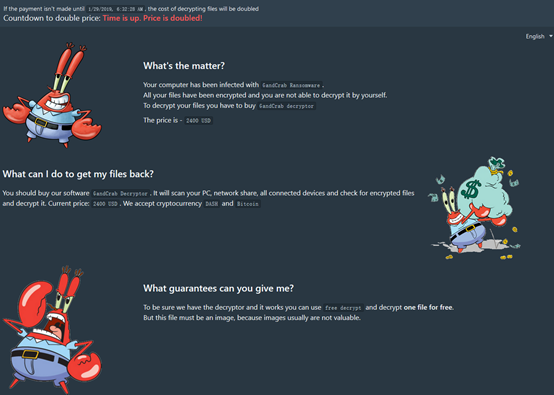

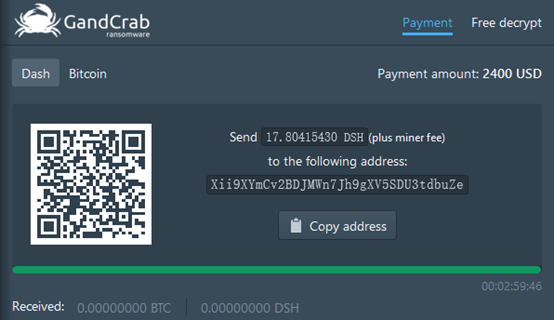

解压该压缩包可以看到一个伪装成word图标的带有中文乱码的exe文件(加壳的GandCrab v5.2)���,用户一旦点击运行该文件���,GandCrab v5.2勒索病毒便会自动运行����,电脑上所有工作和个人文件将会被加密����,以此进行敲诈勒索牟取非法利益。

银河国际(中国)超弦实验室拿到相关样本后��,第一时间进行了详细分析���,并就该家族勒索软件进行总结分析并在最后给出勒索软件安全防御建议。

二����、GandCrab前世今生

GandCrab勒索病毒是2018年勒索病毒家族中传播量最大���、传播渠道最广的勒索病毒之一����,该勒索病毒首次出现于2018年1月���,在将近一年的时候内���,经历了五个大版本的快速更新迭代����,此勒索病毒的传播感染方式多种多样���,使用的技术也不断升级���,勒索病毒主要使用RSA密钥加密算法���,导致加密后的文件��,无法被解密。与合法商业软件一样���,商业恶意软件也需要可行的商业模式。 对于勒索软件��,最流行的商业模式现在是勒索软件即服务����(RaaS)。RaaS专注于销售勒索软件作为一种易于使用的服务��,开辟了一个更广泛的非技术攻击者市场。 许多勒索软件开发人员现在专注于开发和维护一项服务��,该服务允许其关联公司����(客户)只需点击几下即可启动攻击。在过去的一年里���,RaaS空间由一个相对较新的勒索软件家族主导��,它就是GandCrab!

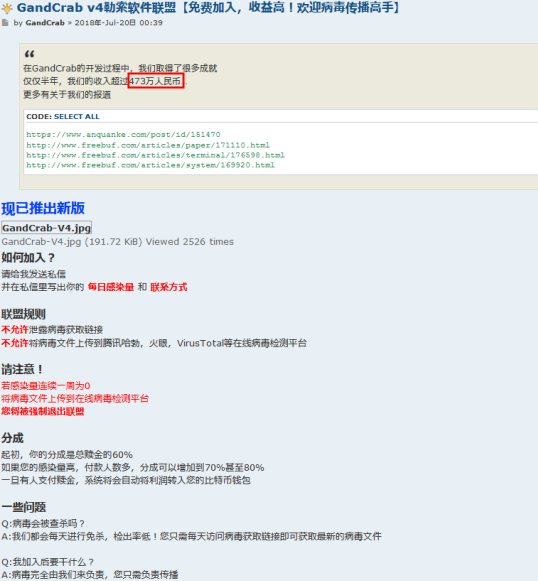

如下所示为暗网中GandCrab勒索软件的主页:

仅半年����,GandCrab黑产组织就非法获利多大473万元人民币...

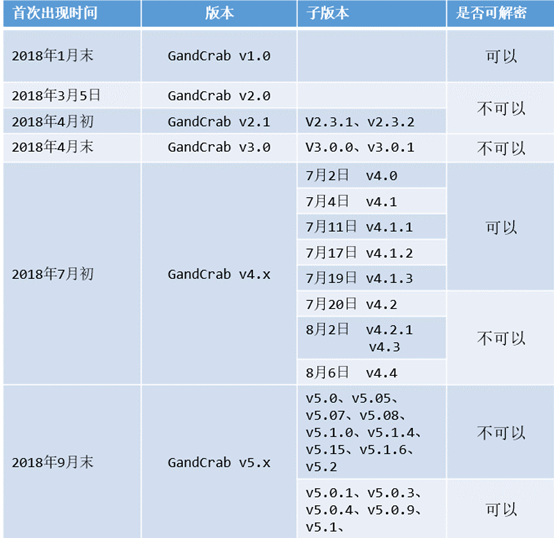

GandCrab勒索软件的迭代时间线如下:

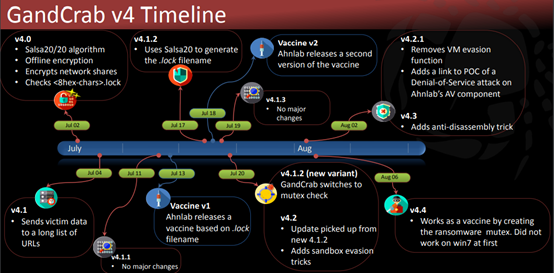

从上图可以看出GandCrab在V4和V5版本中迭代很快���,针对v4版本的快速迭代��,fortinet安全团队特意制作了如下基于时间线的演进图:

三��、GandCrab最新变种V5.2简要分析

相比于之前的版本��,病毒整体执行的功能没有太大的变化���, 基本功能大体一致��,只是病毒代码内部使用的部分API函数字符串被RC4算法加密����,主要是为了对抗静态分析和杀软扫描���,病毒仍然使用Salsa20+RSA相结合的加密算法���,没有攻击者的RSA私钥无法解密文件���,使用生成的随机后缀对加密后的文件进行命名����,GandCrab黑产团伙更新GandCrab5.2版本主要是为了应对之前放出的解密工具(密钥泄露)���,下面银河国际(中国)就该样本进行一个简要分析:

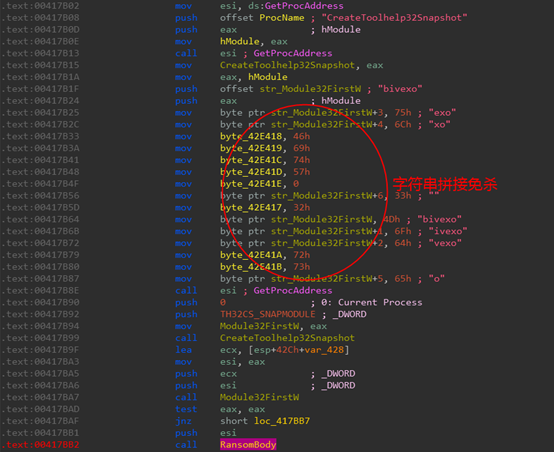

样本运行后会先顺利获得CreateToolHelp32Snapshot为自身创建进程快照��,然后调用Module32FirstW(顺利获得字符串拼接取得API函数名来做简单的免杀)查看当前进程第一个模块信息��,如果返回值为0���,则进入勒索主体代码块��,不为0则直接退出:

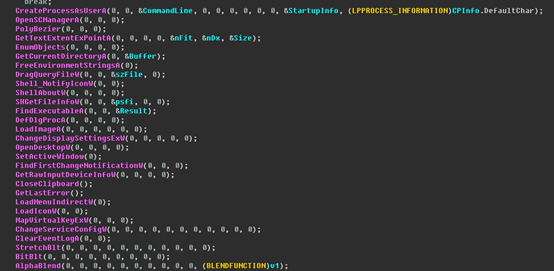

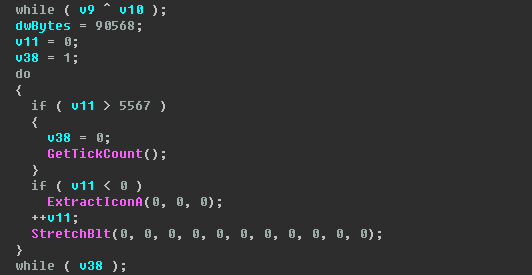

进入勒索主体后��,为了免杀����,调用大量垃圾指令��,干扰分析:

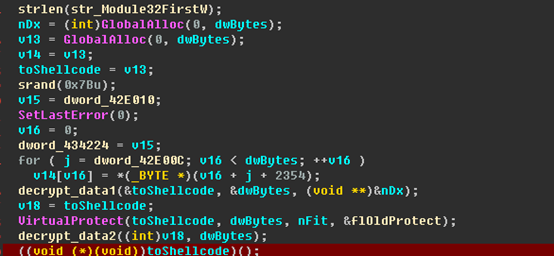

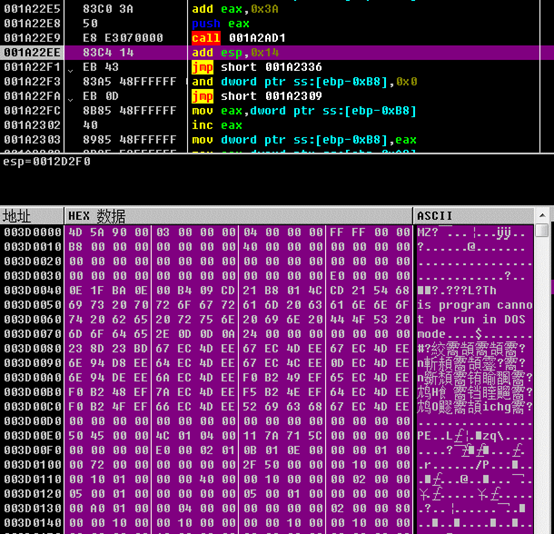

然后从样本中的数据中解密出shellcode����,复制到申请的可执行内存空间��,并执行:

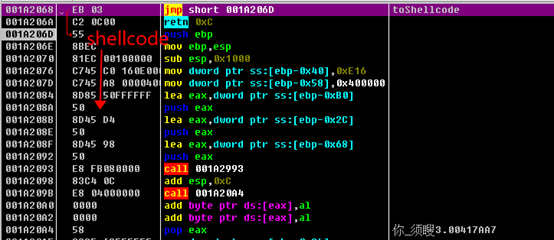

Shellcode的功能主要是解密出勒索的主体PE并在内存中加载起来:

顺利获得ollydbg脚本dump出内存中的勒索主体PE(addr:3D0000(系统分配)���,size:17400)继续进行分析��,来到入口点��,同样发现样本使用与v5.1版本相似的花指令进行代码混淆���,进而对抗静态分析:

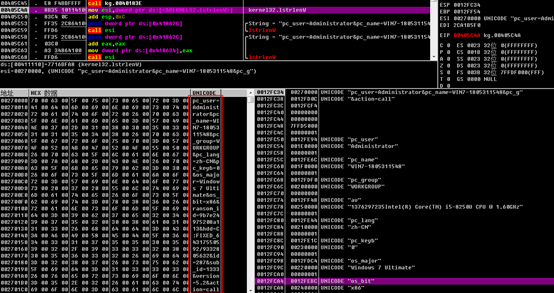

样本仍然会先收集中毒机器的如下相关信息:

pc_user(用户名)����、pc_name(主机名)���、pc_group(用户组)���、av(安装的杀软信息)��、pc_lang(操作系统语言)����、pc_keyb(密码)���、os_major(操作系统版本)��、os_bit(操作系统位数)���、ransom_id(勒索ID)����、hdd(硬盘类型)��、id���、sub_id��、ip(机器地址)��、version(GandCrab版本号)��、action(当前动作-call)等

然后利用RC4算法加密拼接后的主机信息字符串保存到勒索文本文件中����,当用户寻求解密的时候���(需向黑客提交勒索信息文件)��,这些信息便会随文件一同提交给黑客��,用户进行解密时����,同时也会造成用户隐私信息的泄露。

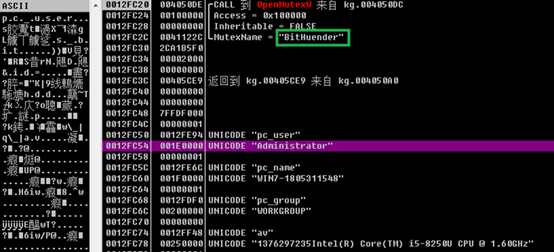

就银河国际(中国)捕捉到的GandCrab 5.2样本来说��,互斥量变量依然是之前版本的����“BitHuender”���,故后面可以顺利获得主动创建该互斥量进行免疫:

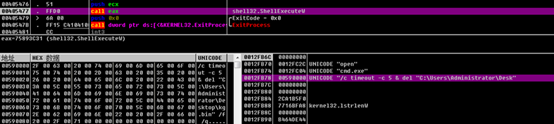

当样本检测到主机已存在该互斥量的时候��,便会调用ShellExecuteW删除自身并退出进程:

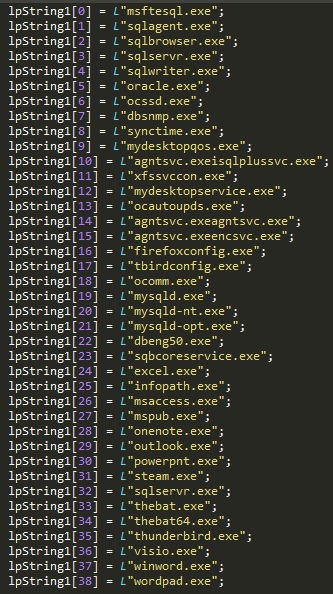

为了确保加密成功��,样本会终止可能与GandCrab要加密文件的锁定句柄相关的所有进程:

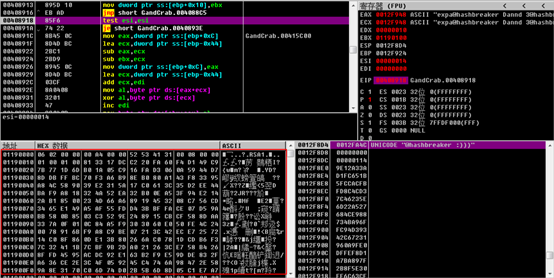

解密生成RSA公钥:

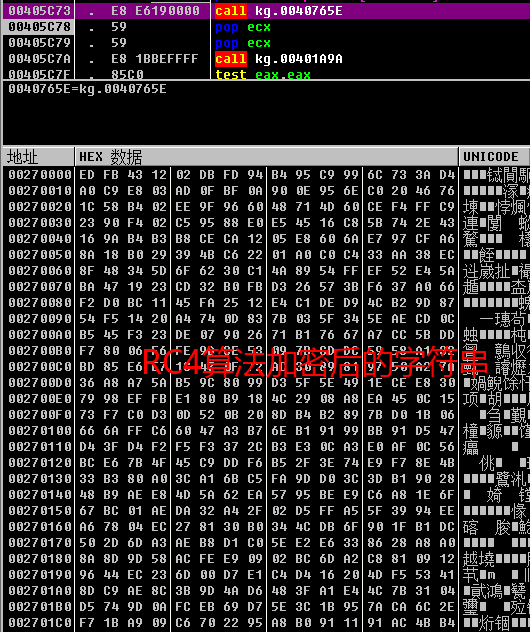

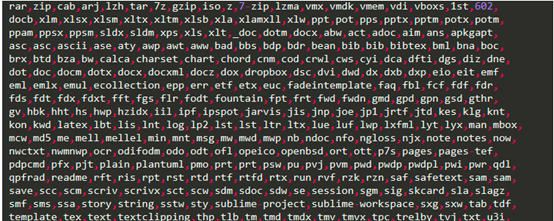

在文件加密方面���,GandCrab v5.2会对超过300种文件进行加密���,其支持的文件格式后缀列表如下图所示:

该病毒避免对以下文件夹和文件进行加密��, 以防对操作系统进行损害和误将勒索信进行加密:

文件夹:

ProgramData���、Boot��、Program files����、Tor Browser��、All Users���、LocalSettings���、Windows

文件:

Desktop.ini����、autorun.inf���、ntuser.dat��、iconcache.db��、bootsect.bak���、 boot.ini��、ntuser.dat.log���、thumbs.db����、ntldr��、NTDETECT.COM����、 Bootfont.bin

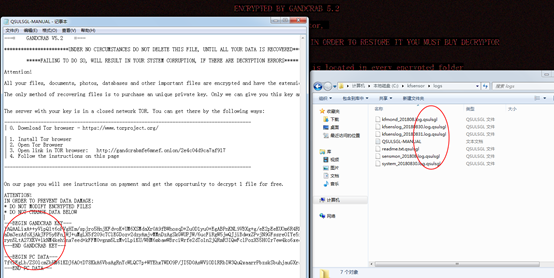

然后遍历磁盘加密指定格式的文件并设置勒索背景���,并展示勒索信息:

病毒会与远程服务器进行通信��,地址与之前GandCrab5.1一样����,如下所示���:

C&C服务器地址: www.kakaocorp.link

四���、勒索软件传播方式

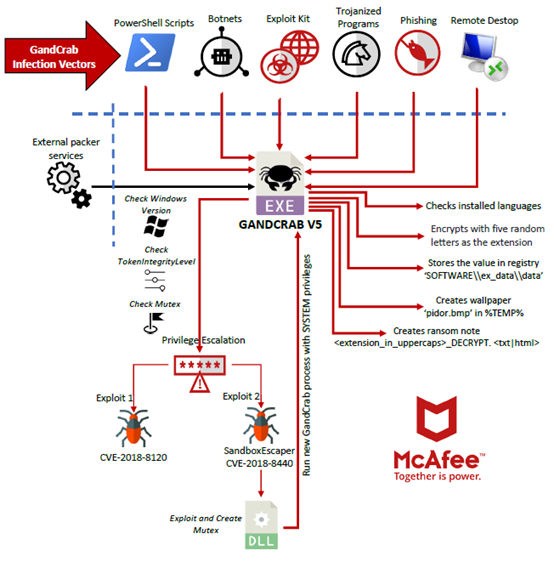

纵观GandCrab勒索软件整个家族所有版本��,可以总结出GandCrab主要有如下传播方式(入侵向量):

1��、恶意邮件传播(钓鱼邮件����、鱼叉邮件����、垃圾邮件群发等)

2���、网站挂马

3����、RDP����、VNC爆破等

4��、Grandsoft��, RIG and Magnitude等漏洞利用工具包(EK)

5��、感染硬盘压缩文件(Winrar漏洞)��、网站服务器Web目录���、U盘以及网络磁盘等

6��、顺利获得恶意下载器下载勒索病毒

7���、Phorpiex等僵尸网络

针对GandCrab v5.x版本����,Macfee绘制出如下传播方式与攻击行为展示图:

综合近期GandCrab v5.2在国内的感染疫情以及这一年来GandCrab整个家族的传播方式来看����,现在GandCrab v5.2主要利用社会工程学顺利获得钓鱼邮件��、鱼叉邮件等恶意邮件进行定向投递����,恶意邮件成为整个勒索家族传播与入侵的关键向量��,如下图所示:

近几年���,邮件传播也不断是恶意软件最青睐的方式之一���,就网络安全杀伤链(Kill Chain)的七个阶段而言��,顺利获得恶意邮件进行载荷投递对整个攻击的成功执行也是起非常重要的作用:

黑客通常会把恶意软件的loader或downloader作为钓鱼邮件的附件(恶意Office文档����、恶意JS/VBS��、恶意PDF等多种非PE文件)���,并且进行针对性的伪装��,一旦用户点击运行����,将会后台连接远程C2服务器进行恶意软件主体的下载并执行���,进而感染主机���,为方便读者理解����,银河国际(中国)制作了如下示意图(只列举主要的入侵方式):

无论对个人用户还是企业����、组织来说��,钓鱼邮件攻击都是最为严重的安全威胁之一。邮件作为重要的入侵向量与传播方式���,承载了安全界太多的关注����,全面加强员工安全意识并提高恶意邮件的检测与防御能力(如研发基于AI的智能邮件网关等)是保护自身安全至关重要的一环。

五����、勒索病毒检测与安全防御建议

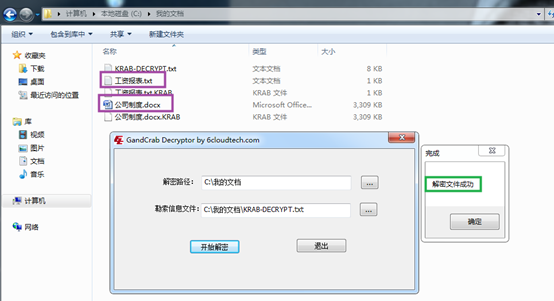

针对已经遭受GandCrab勒索感染的用户����,可以根据GandCrab的版本����,选择使用银河国际(中国)的GandCrab Decryptor工具进行联网解密(一定要联网���,仅支持前面提到的可以解密的版本����,v5.2暂时无法解密):

设置好解密路径和勒索信息文件路径后����,点击��“开始解密”����,解密工具开始联网进行解密��,解密后文件恢复如下:

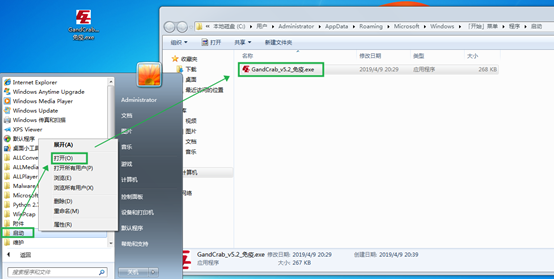

由于暂时没有GandCrab v5.2解密工具(黑客密钥服务器仍未控制)���,银河国际(中国)在这里提醒广大企业客户尽快实行病毒防御与检测措施���,避免遭受损失��,推荐运行银河国际(中国)给予的GandCrab_v5.2_免疫.exe进行免疫防护����,建议把该免疫程序放到windows启动文件夹��,以便开机自动启动进行免疫:

可以看到当GandCrab v5.2执行的时候��,免疫程序能够成功免疫:

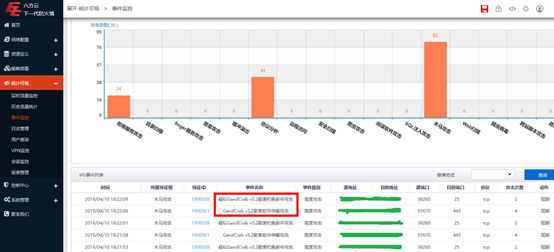

另外银河国际(中国)下一代防火墙以及工业防火墙能够有效检测GandCrab v5.2勒索病毒����,并给予实时阻断��,使用银河国际(中国)防火墙产品的客户建议升级到最新IPS特征库版本IPS-20190412-1.1.0.27。

针对勒索软件���,银河国际(中国)超弦实验室给出如下安全防御建议:

1���、定期对公司所有员工进行安全培训与测试��,全面提高企业安全意识

2��、部署智能邮件网关并对邮箱账户采用多因子身份验证(短信验证��、人脸识别等)

3����、及时更新内网主机系统和应用软件最新补丁��,避免存在漏洞

4��、严格管控U盘等可移动存储设备的使用��,避免内部威胁

5��、更改账户密码为����“数字+字母+特殊字符”组成的强密码��,并且内网主机避免使用同一密码��,定期更改密码

6���、及时备份系统重要数据��,提高容灾恢复能力

7���、关闭不必要的服务和端口(如:445����、135����、139等)����, 对3389����,5900等端口可进行白名单配置���,只允许白名单内的IP连接登陆。

8���、关闭不必要的文件共享����, 如有需要���,请使用ACL和强密码保护来限制访问权限���,禁用对共享文件夹的匿名访问。

9���、部署杀毒软件��、工业卫士(白名单防护软件)���、内网威胁管理系统以及工业防火墙等主机和网络层防护措施��,完善企业纵深防御体系����,全面提高威胁感知与检测能力

10����、与工控安全厂商合作����,定期进行渗透测试与攻防演练����,提高应急响应能力

勒索软件重在防护��,一旦中招����,解密与恢复的可能性十分之小����,银河国际(中国)在这里提醒国内工业企业和厂商一定要实行充足的防护与检测措施���,全面提高威胁感知能力����,避免遭受巨大的损失。

六����、IoCs

GandCrab v5.2 MD5:

FC5BE0411865A9FBB2A0A6465E068598

9B1305F5A007BBCF285728D708B244BD

56EB5775320362CBC5B2D51C8B2CE316

d976cf512131c1e3772ac498bd2ed4a2

d5a7073acd33cdbcd520fab55cb4e316

d5ad7b954eace2f26a37c5b9faaf0e53

445dd888ed51e331fdcf2fa89199cca6

9b1305f5a007bbcf285728d708b244bd

0fa03c293462822f60a3ebb1a156e01c

a092fd3cf6da1885ff348b3c6d1fd922

e17a131aa1ea229a176459547c7e7a3f

f2b4239309bc461e844091814ce3cb9c

f6fffc29f5ec5e8e94e130739fad8da1

ad18697ef19bb91a98e5778555fb41c5

5363d5f1769bc5cfdd9484c9025beb1b

c7b236f53ad4360c6934c263fe882f5e

1aafc253fa9fe127f695e609c44c4db8

fa507fd54405ca99625d0afdb18a7aff

fa720701a8c8b07908202e382782ab7a

ac6df351b6516f22aec3d59caa0c5d6a

608a8be96683d0bc308a1abdb18844c3

6937f4e49a1f57b0e0f223a71235d66e

b2e8b64ff69edda0db78987048a686e2

e376c7ab4f38eb1c1ed151d9530f1243

8d690776b198c1b65ec038d1a31a77b4

23f14288b9744bb32040d533b7198b93

C&C:

www.kakaocorp.link

Tor节点

http://gandcrabmfe6mnef.onion/e49217da629e6a2d

GandCrab解密和免疫工具.rar��(可以下载工具包进行解密和免疫����,密码: www.nxcylx.com)

GandCrab解密和免疫工具.rar��(可以下载工具包进行解密和免疫����,密码: www.nxcylx.com)